- Nie ma jednego standardu, metody, narzędzia czy techniki, które by w sposób kompletny definiowały działania związane z zarządzaniem w określonej dziedzinie czy obszarze aktywności firm, instytucji czy urzędów. Trzeba się posiłkować wieloma publikacjami co ma wady i zalety. Jednymi z przydatnych narzędzi oceny stanu organizacji w określonych dziedzinach są Modele Dojrzałości.

Modele Dojrzałości to takie narzędzia, które pozwalają ocenić, na ile dana organizacja jest zaawansowana w jakiejś dziedzinie. Modele takie zawierają zwykle definicje kilku stopni (szczebli) rozwoju oparte na mniej lub bardziej rozbudowanych zestawach kryteriów – coś jak promocja do następnej klasy. Narzędzia te wbrew pozorom mogą służyć nie tylko do oceny (np. w ramach audytu) jakiegoś zjawiska czy procesu ale również jako wskazania zakresu i sposobów rozwoju mechanizmów zarządzania jakimś obszarem i/lub wytwarzania określonych produktów. Takich Modeli Dojrzałości opracowano dosyć sporo – nawet po kilka w odniesieniu do kilkudziesięciu sfer zarządzania. Również zarządzania ryzykiem.

Specjaliści z branży IT zapewne po raz pierwszy spotkali się (mieli do czynienia) z Modelem Dojrzałości nazywanym Capability Maturity Model (CMM) opracowanym przez instytucje rządowe USA (a rozwijanym później przez Software Engineering Institute – SEI) i odnoszącym się do wytwarzania oprogramowania. Na marginesie trzeba wspomnieć, że z czasem tych modeli opracowano kilka: CMM (SW-CMM, SE-CMM, …), CMMI (I-Integration), PCMM (People Capability Maturity Model). Ten ostatni model dotyczy zarządzania ciągłym rozwojem i doskonaleniem kompetencji ludzi.

Swojego Modelu Dojrzałości doczekało się również zarządzanie cyberbezpieczeństwem. Jeżeli nasi Czytelnicy znają już ten model to … trudno. Jeżeli (jeszcze) nie, to miło nam, że możemy zwrócić Państwa uwagę na tytułowy Model Dojrzałości Cyberbezpieczeństwa. Od razu uprzedzamy, ponieważ publikacja jest bardzo obszerna i składa się z kilku dokumentów – a niektóre z nich liczą po kilkaset stron – nie jesteśmy w stanie szczegółowo przedstawić i omówić tego Modelu. Jak zawsze, naszą rolą jest „donieść” zainteresowanym Czytelnikom i im pozostawić ocenę.

Sprawa jest dość świeża, mamy bowiem do czynienia z wersją 1.02 opublikowaną pod koniec 2020 roku. Gospodarzem Modelu jest …The Office of the Under Secretary of Defense for Acquisition and Sustainment (OUSD(A&S)) a opracowanie modelu zlecono m.in. SEI. W założeniu, Model ma służyć certyfikacji podmiotów dostarczających produkty technologii IT dla rządu USA. Ale nic nie stoi na przeszkodzie, aby Model ten był wykorzystywany nie tylko w USA i nie tylko w zakresie administracji rządowej.

Sprawa jest dość świeża, mamy bowiem do czynienia z wersją 1.02 opublikowaną pod koniec 2020 roku. Gospodarzem Modelu jest …The Office of the Under Secretary of Defense for Acquisition and Sustainment (OUSD(A&S)) a opracowanie modelu zlecono m.in. SEI. W założeniu, Model ma służyć certyfikacji podmiotów dostarczających produkty technologii IT dla rządu USA. Ale nic nie stoi na przeszkodzie, aby Model ten był wykorzystywany nie tylko w USA i nie tylko w zakresie administracji rządowej.

Publikacja opisująca Model CMMC składa się aktualnie z 7 części:

- “Cybersecurity Maturity Model Certification” (28) – dokument wprowadzający: “Executive Summary”.

- “CMMC Appendices” (338) – dokument zawierający m.in opisy poziomów dojrzałości w odniesieniu do poszczególnych domen a także opisy procesów i praktyk

- “CMMC Appendices – Excel” – opis poziomów dojrzałości (i związanych z nimi praktyk) dla poszczególnych domen: w formie arkusza kalkulacyjnego

- „CMMC Errata” (6) – dokument zawierający zestawienie zmian w dokumentacji Modelu

- “CMMC Assessment Guide. Level 1” (54) – dokument zawierający kryteria oceny procesów i praktyk na poziomie 1

- “CMMC Assessment Guide. Level 3” (430) – dokument oceny procesów i praktyk do poziomu 3 włącznie

- “CMMC Glossary and Acronyms” (38) – dokument zawierający Glosariusz, czyli słownik pojęć i zestawienie używanych akronimów.

W () podaliśmy liczbę stron danego dokumentu.

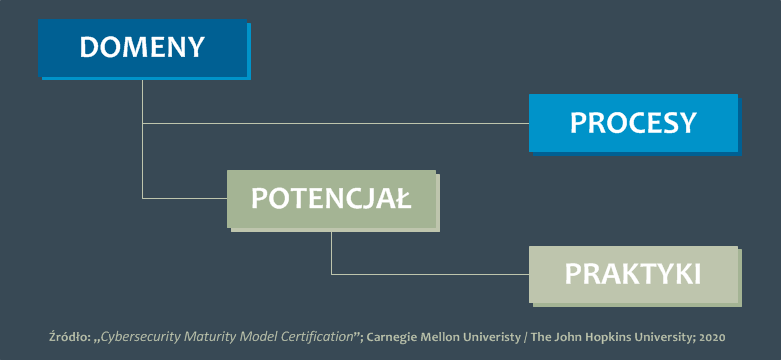

Model Dojrzałości Cyberbezpieczeństwa jest skonstruowany podobnie jak inne Modele opracowane przez SEI. Obejmuje zestaw dziedzin w ramach których oceniane są Procesy oraz Praktyki zgrupowane w pakiety określane mianem Potencjału (ang. capability) – inaczej zdolności lub możliwości.

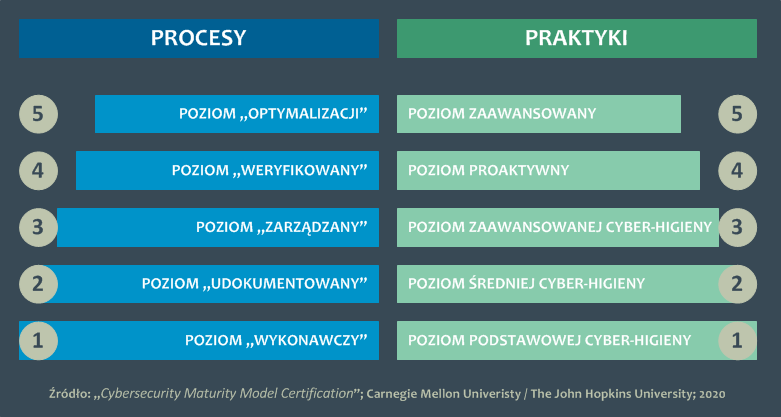

W Modelu zdefiniowano 5 poziomów odnoszących się do poszczególnych procesów i praktyk:

Słowo wyjaśnienia dla Czytelników, którzy nie spotkali się jeszcze z Modelami Dojrzałości.

Zasada jest taka, że na poziomach od 2 do 5 organizacja powinna spełniać kryteria danego poziomu włącznie z kryteriami z poziomów niższych – poprzedzających. Na przykład, na poziomie 3 organizacja powinna mieć (realizować) praktyki (czyli działania) przypisane po poziomów 1, 2 i 3. Ogółem zdefiniowano 171 praktyk, w tym 12 z zakresu zarządzania ryzykiem. Model wskazuje, że na poszczególnych poziomach realizowane powinny być praktyki z zakresu zarządzania ryzykiem:

- Poziom 2: 3 praktyki

- Poziom 3: 3

- Poziom 4: 4

- Poziom 5: 2

Jak widać, na Poziomie 1 nie oczekuje się, że organizacja stosuje jakieś praktyki odnoszące się do zarządzania ryzykiem.

Jeżeli chodzi o procesy (dojrzałości) to zdefiniowano ich pięć: dwa na poziomie 2 a po jednym na poziomach 3, 4 i 5. Procesy odnoszą się do implementacji praktyk na poszczególnych poziomach, za wyjątkiem poziomu 1 – tu nie oczekuje się „instytucjonalizacji” procesu:

- Poziom 2: Ustalanie polityki obejmującej praktyki poziomu „2” (w ramach poszczególnych domen)

- Poziom 2: Dokumentowanie praktyk CMMC, które wspierają realizację ustalonych polityk (w ramach domen)

- Poziom3: Opracowanie i utrzymanie planu obejmującego realizację praktyk w ramach domen

- Poziom 4: Przeglądy (weryfikacja) i pomiar efektywności praktyk w ramach poszczególnych domen

- Poziom 5: Standaryzacja i optymalizacja praktyk i procedur w ramach poszczególnych domen

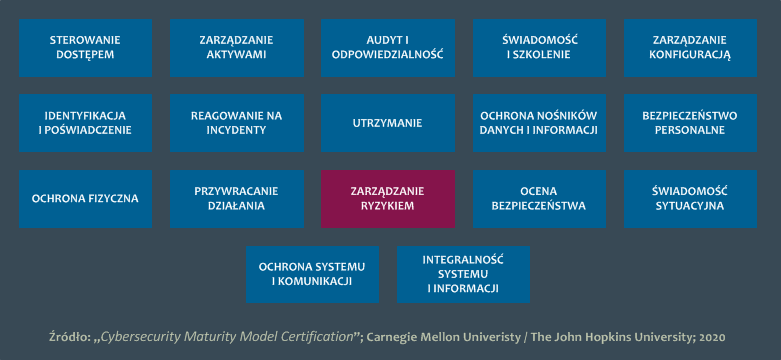

Wszystkich Domen, czyli obszarów zarządzania cyberbezpieczeństwem jest 17, wśród nich ta, która obejmuje praktyki z zakresu „zarządzania ryzykiem”:

Czy to jest właściwa liczba domen? Czy czegoś nie pominięto? Można mieć wątpliwości bo nie ma wśród domen obszarów jednoznacznie wyróżnionych takich jak na przykład „planowanie rozwoju cyberprzestrzeni”, „zarządzanie projektami dotyczącymi cyberbezpieczeństwa”, „zarządzanie zmianami” etc. Pamiętajmy, to jest wersja 1.02 Modelu.

Trzeba pamiętać, że Model ma zasadniczo charakter „zarządczy” – nie znajdziemy tu szczegółowych wytycznych („na poziomie bitów i bajtów”) dotyczących na przykład konfiguracji sprzętu komputerowego. Model ten przede wszystkim odpowiada na pytanie „CO?” a nie „JAK?” – definiując po prostu wymagania. Tu przychodzą na myśl skojarzenia i podobieństwa z innymi znanymi wytycznymi, takimi jak ITIL oraz COBIT.

Pełną ocenę jakości i użyteczności Modelu pozostawiamy Czytelnikom, niemniej w naszej ocenie, Model CM (zestaw publikacji) ma sporo zalet, między innymi:

- Może być bardzo ale to bardzo przydatna dla audytorów / osób oceniających mechanizmy zarządzania cyberbezpieczeństwem – można skonstruować obszerną listę kontrolną (kryteria oceny)

- Może być przydatna dla osób odpowiadających za cyberbezpieczeństwo – można zweryfikować własne działania (praktyki) i określić słabe strony wymagające poprawy

- Publikacja jest dość precyzyjna – pojęcia są zdefiniowane

- Dość bogata lista odniesień do innych publikacji pozwala stwierdzić, czy i w jakim stopniu organizacja spełniając wymagania CMMC spełnia też wymagania pochodzące z innych standardów i metod

Model jest dostępny jest bezpłatnie.

Dużo czytania? Cóż, łatwo już było …